El Instituto Von Neumann brinda bienvenida a estudiantes con charla sobre seguridad informática

Como parte de la bienvenida al inicio del tercer trimestre de estudios, el Instituto Von Neumann realizó una actividad especial para sus estudiantes del Técnico en Desarrollo de Software, donde compartieron experiencias con experto en seguridad informática.

El Instituto Von Neumann como parte de su visión de expandir el conocimiento humano, y el desarrollo de la sociedad, mediante la tecnología y la educación, brindó una especial bienvenida que dejó a los estudiantes con nuevos conocimientos para su crecimiento profesional.

En esta oportunidad se contó con la participación del Ing. Randy Juárez, Ingeniero en Sistemas, egresado de la Universidad de San Carlos de Guatemala, así mismo, posee un Postgrado en Seguridad Informática de Universidad Galileo, egresado de la Master en Big data y Machine Learning en la Universidad ITMO, San Petersburgo (Rusia).

Durante el desarrollo de su charla, el experto destacó distintos temas de relevancia para el aprendizaje de los estudiantes del Técnico en Desarrollo de Software entre los que abordó:

Seguridad Informática

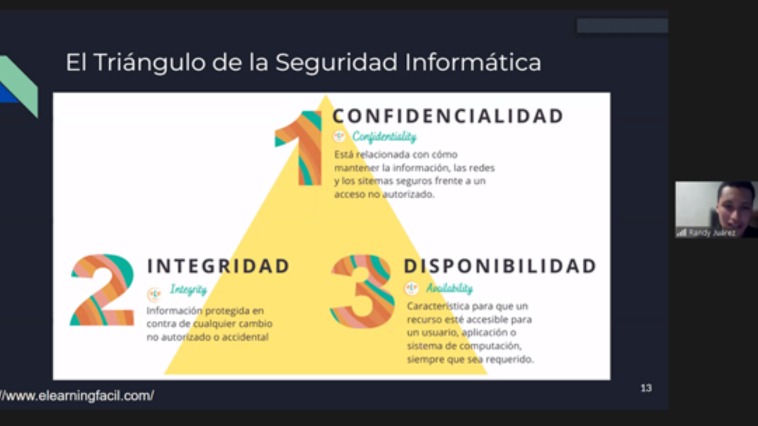

El área de seguridad informática permite identificar, prevenir y mitigar cualquier fallo o brecha en la sensibilidad o seguridad de la información, específicamente de la información digital.

El mayor inconveniente de la información digital, es que personas sin autorización pueden acceder y alterar los datos. A lo cual se le denomina como un ciberataque destacó el Ing. Randy Juárez. Asì mismo indicó la importancia de la seguridad informática dentro del rol del desarrollo, al respecto dijo:

“La seguridad informática es importante en el ámbito del desarrollo en la tarea de proteger la información y privacidad de los usuarios de las aplicaciones o sitios web, así como también la reputación e imagen que los usuarios tengan de ella. Así mismo, es una habilidad cada día más apreciada en el ámbito laboral”.

Ciberataques destacados a lo largo de la historia:

Entre los diversos ciberataques que se han dado en diferentes años, el experto compartió algunos de los más conocidos y que han tenido un impacto importante en los últimos años, entre estos:

MafiaBoy, ILoveYOU, CONFICKER, WANNACRY, PEGASUS

Conceptos importantes sobre seguridad informática

Ingeniería Social: Este es uno de los puntos importantes que se estudia en la seguridad informática, siendo el punto de partida. “Estas son técnicas para engañar a los usuarios y con las mismas poder infectar a los dispositivos”.

En este caso, sucede que muchas personas no se dan cuenta primero qué correo abren, qué permisos les dan a las aplicaciones, si los textos enviados no son un script escondido, indicó el experto. Por tal razón, es muy complicado controlar a las personas.

“Lo que se recomienda en temas corporativos es educar a los usuarios, en los que se les puede brindar una charla, para que los usuarios puedan entender los peligros y contar con cierto tipo de malicia, que es lo que se necesita para no caer en estos temas” añadió el Ing. Juárez.

Lineamientos y estándares: Esta es otra de las reglas que se pueden poner para que las personas se puedan guiar sobre esa línea y facilitarles un poco para no caer en ese tipo de trampas.

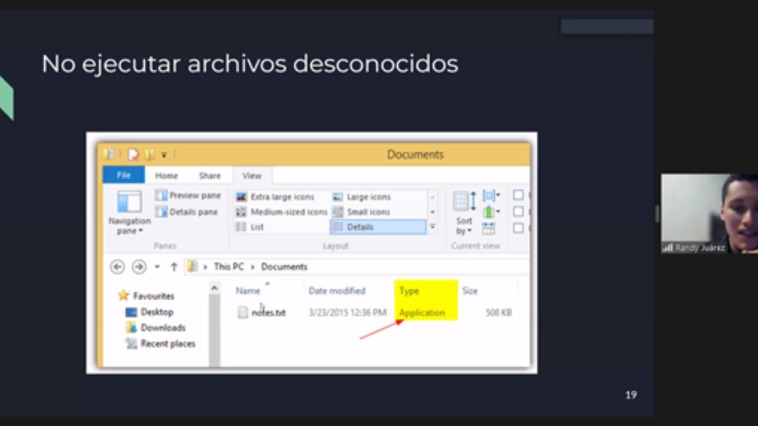

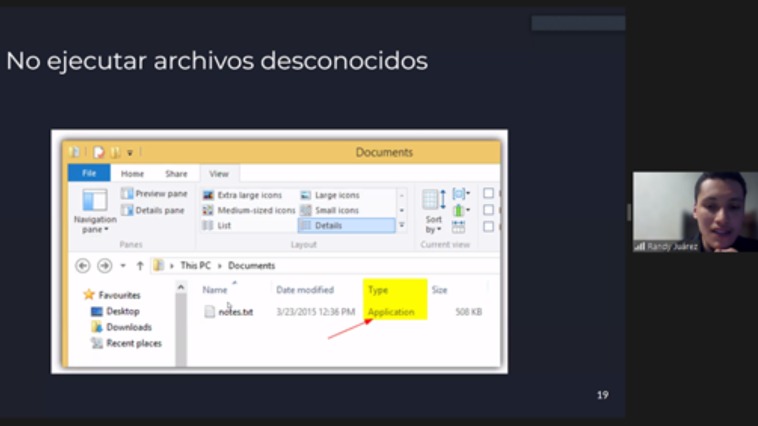

Entre algunos estándares se puede mencionar que las personas tengan activada la función de ver la extensión de un archivo. Al ver esto, se puede entender si se trata de un archivo o un worm escondido.

Parches de seguridad: Estas son actualizaciones periódicas que se deben hacer para evitar un ciberataque. Microsoft las ha desarrollado para defender a sus usuarios y solamente es que ellos lo apliquen.

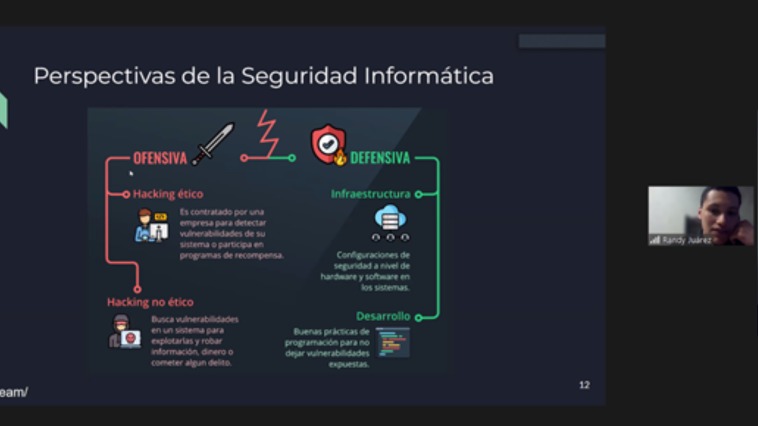

Perspectivas de la seguridad informática

Ofensiva: se encuentra integrada por hackers, y los hay buenos y malos. En el caso de los hackers buenos se les paga para encontrar vulnerabilidades, en este caso, existen diversas organizaciones que cuenta con un programa de Hacking donde les pagan a las personas por descubrir brechas de seguridad en sus sistemas, y se brindan recompensas importantes según el tamaño que sea la brecha, explicó el conferencista.

Los hackers no éticos, son lo mismo, pero no reciben un pago por parte de las empresas, ellos reciben el pago en el mercado negro o dark web. Donde se venden secretos para vulnerar, o ingresar contraseñas y reciben pago a través de Bitcoin.

Defensiva: En esta se comprende la infraestructura que va desde hardware, red, bases de datos y procura una red segura con firewall, switch, y otros tipos de mecanismos para proteger una empresa.

También está el desarrollo, “Esta me parece la más importante que nos compete a nosotros, debido a que en el área de desarrollo básicamente son las buenas prácticas al momento de escribir código. Un programa o una aplicación puede ser vulnerada y se le puede insertar código malicioso para hacer que pueda afectar un dispositivo. O bien, una página web puede estar bien protegida o viceversa. Lo más común es que una página web bien desarrollada con estándares de seguridad y buenas prácticas sea complicada que se vulnere, no imposible pero más complicado”.

Recomendaciones sobre seguridad informática

Dentro de las recomendaciones realizadas por el experto se encuentra: contar con dispositivos protegidos por medio de antivirus, en portátiles, celulares de los cuales algunos ya traen incluido, seguridad en línea, existen antivirus que trae la función incluida, lo que hacen es verificar la autenticidad del sitio web a los que se ingresa.

Para los corporativos se sugiere contar con una infraestructura mucho más robusta que sea capaz de abordar todos sus requerimientos. Otra recomendación es evitar hacer clic en correos no esperados que pueden traer archivos infectados con algún virus.

Aun siendo un correo esperado el profesional, también advirtió que se debe verificar el firmante, “Es tan sencillo replicar un correo profesional de linkedin, Facebook, Twitter, y enviarlo una cuenta no corporativa oficial, entonces el correo pareciera real, pero lo envió un hacker, y solo lo que desea es que se le dé un clic y descargar el virus, y empieza el problema. Antes de dar un clic, o presionar un botón, siempre es importante verificar la procedencia y asegurarse que efectivamente provenga de donde dice ser”.

Finalmente el conferencista indicó que esta charla tuvo como objetivo principal que “los estudiantes comprendan las consecuencias que pueden sufrir las organizaciones y los usuarios en relación a las malas prácticas en seguridad informática, tanto en términos económicos como en términos de privacidad de la información. También mostrar conceptos útiles que pudieran emplear de manera rápida en sus trabajos actuales y futuros” a lo que añadió:

“Me parece que este tipo de eventos son una práctica muy importante para impartir un tema novedoso y de utilidad para los estudiantes. Así como poder introducirlos en temas avanzados”.

Al finalizar su conferencia, el Ing. Randy Juárez, tuvo un tiempo para responder todas las inquietudes de los estudiantes y ampliar dudas e interactuar con los mismos.

Uno de los estudiantes del segundo año del Técnico en Desarrollo de Software, compartió sus comentarios sobre el tema de esta charla y los aportes que les servirán dentro de su carrera como futuro desarrollador.

“La seguridad informática es un tema que ha cobrado mucha relevancia en los últimos años ya que ha significado la filtración de secretos industriales, pérdida de datos y recursos financieros, entre otros”, así también dijo:

“A las empresas que han sido objetivo de personas mal intencionadas. Estos hackers cada vez son más especializados, cuentan con conocimientos avanzados sobre cómo funcionan los sistemas para aprovechar sus vulnerabilidades. Por esta razón, como futuros desarrolladores de software debemos considerar este factor y prepararnos con conocimientos que nos permitan identificar los tipos de ataques que existen y cómo implementar mecanismos de prevención acordes a las tecnologías y metodologías utilizadas”.

Finalmente destacó:

“La lección inaugural en la que hemos participado ha despertado la curiosidad para investigar sobre la seguridad informática y cómo podemos incluirla en nuestras metas de aprendizaje”.